배경 상황

AWS에서 “AWS IAM Identity Center (successor to AWS Single Sign-On) SCIM Access Token Approaching Expiration" 이라는 제목의 이메일을 최근에 주기적으로 받고있다. AWS IAM Identity Center(AWS SSO)의 SCIM 토큰이 곧 만료 예정이니 갱신하라는 건데 뭔지 잘 몰라서 찾아보는 김에 갱신처리까지 해버렸다. 그런데 생각보다 정리해놓은 블로그가 없길래 간단하게 정리해보기로.

SCIM(System for Cross-domain Identity Management)이란?

SCIM(System for Cross-domain Identity Management)은 다양한 플랫폼에서 인증 및 권한 부여 서비스의 표준화된 방법을 제공하는 프로토콜로 다양한 클라우드 애플리케이션에서 사용자 계정을 생성, 업데이트, 삭제하는 과정을 자동화할 수 있다.

여기까지만 보고 뭘 어떻게 자동화한다는거지? 라고 생각했는데, 더 찾아보니 다양화 된 플랫폼 간의 구성원 정보를 하나의 DB에서 일괄 관리하고 프로비저닝(Provisioning)/디프로비저닝 과정을 통해 나머지 서비스들에 자동으로 동기화하는 방식으로 동작한다고 한다.

AWS IAM Identity Center에서는 SCIM 2.0 프로토콜을 사용해 ID Provider(idP)의 유저와 그룹 정보를 Auto Provisioning(동기화) 할 수 있도록 지원한다. 이러한 오토 프로비저닝을 하기 위해서는 AWS IAM Identity Center에서 액세스 토큰을 발급받아 외부 idP(이번 예시에서는 Google Workspace)에 등록해줘야하는데, 이 액세스 토큰일 완료되어 갱신해야하는 상황이었다.

AWS Identity Center(SSO) SCIM 토큰 갱신 방법

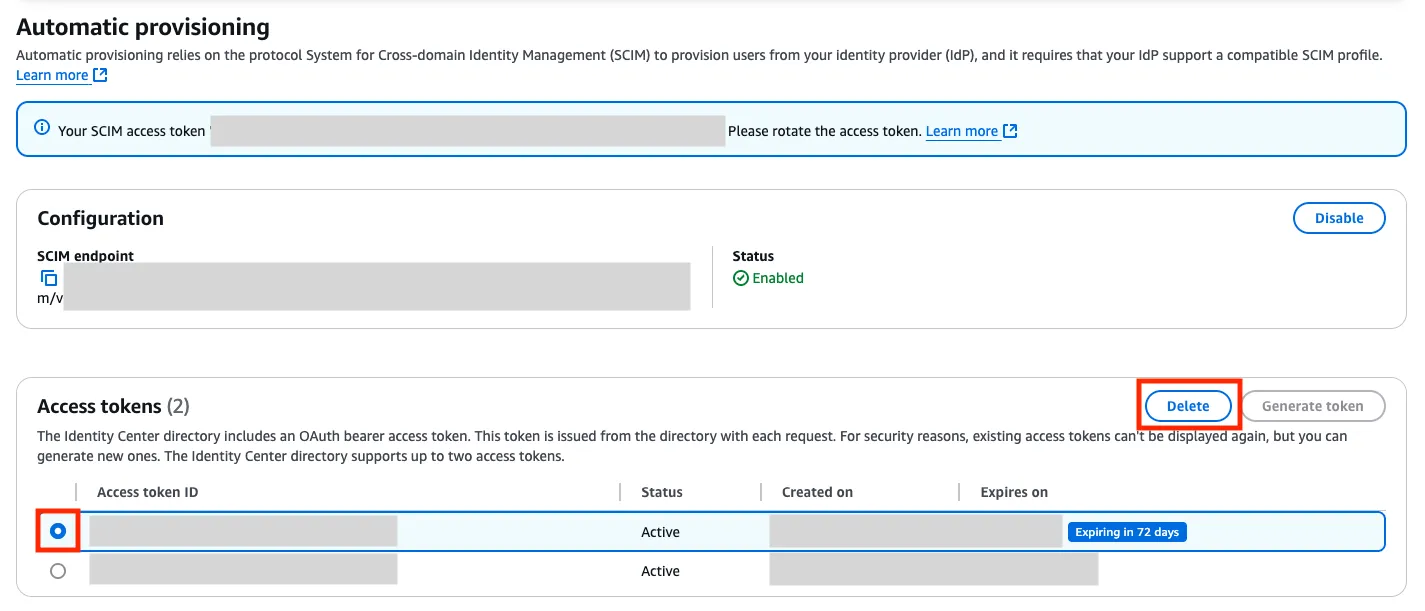

1. 먼저 AWS Identity Center의 Settings 탭에서 Manage Provisioning을 클릭한다.

2. Generate token 버튼을 클릭하고 화면에 출력되는 토큰값을 따로 복사해서 저장한다(토큰 생성 시 외에는 토큰 값을 확인할 수 없다). 참고로 SCIM 토큰은 최대 2개까지 발급 가능하다.

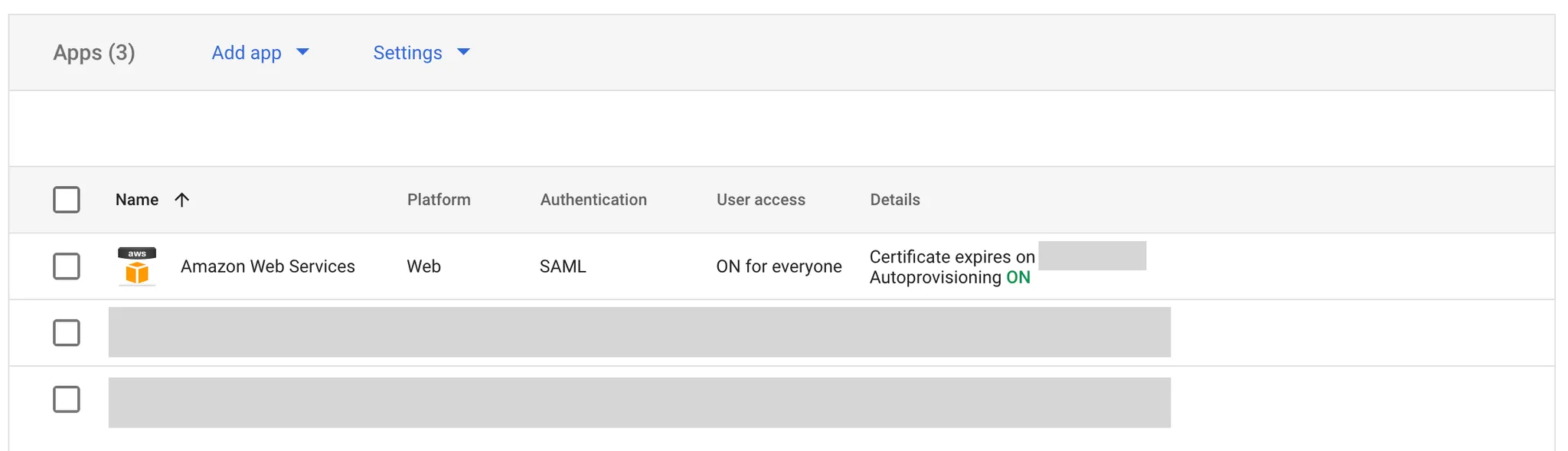

3. Google Admin 페이지에서 Apps를 클릭하고, Web and mobile apps를 선택한다.

4. SCIM 갱신이 필요한 앱(이번에는 Amazon Web Services)를 클릭한다.

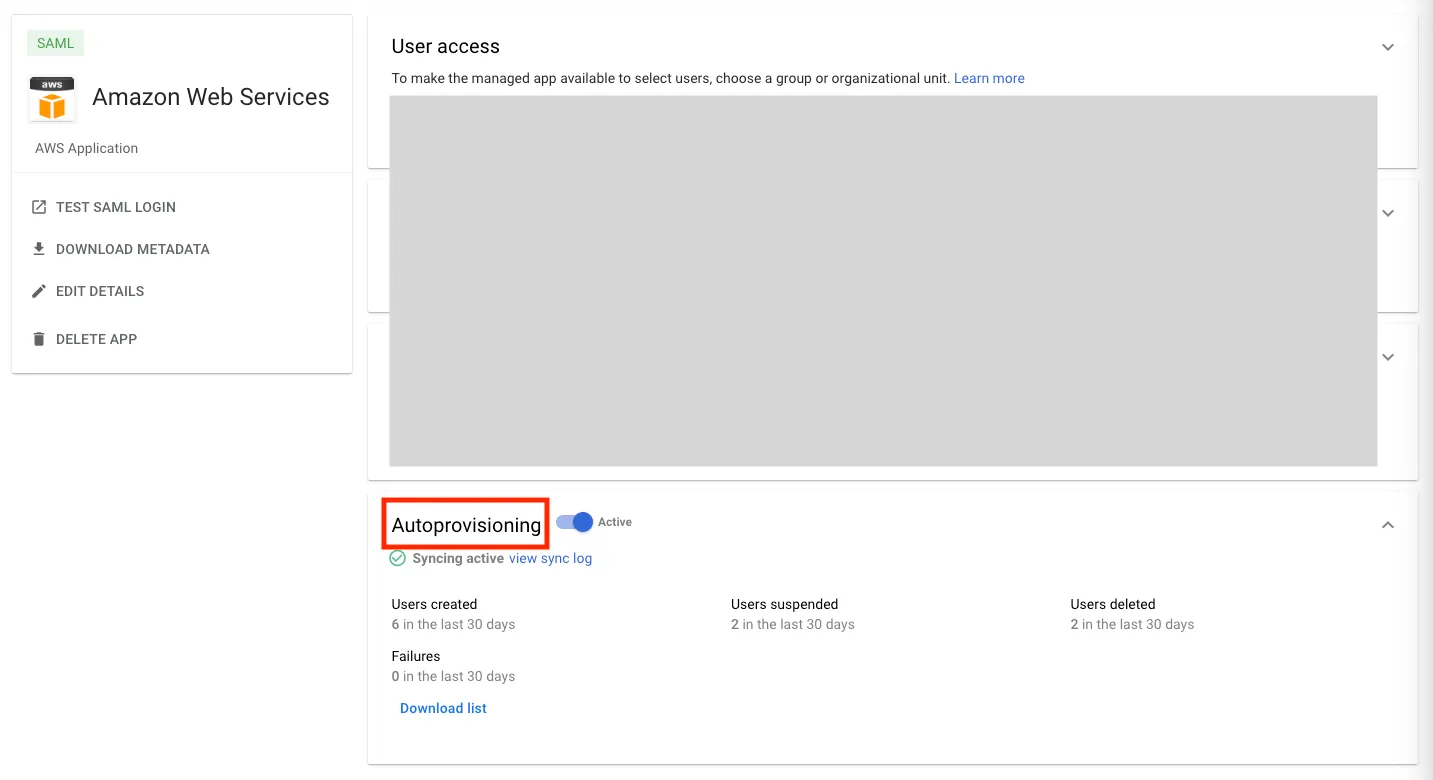

5. Autoprovisioning 탭을 클릭한다.

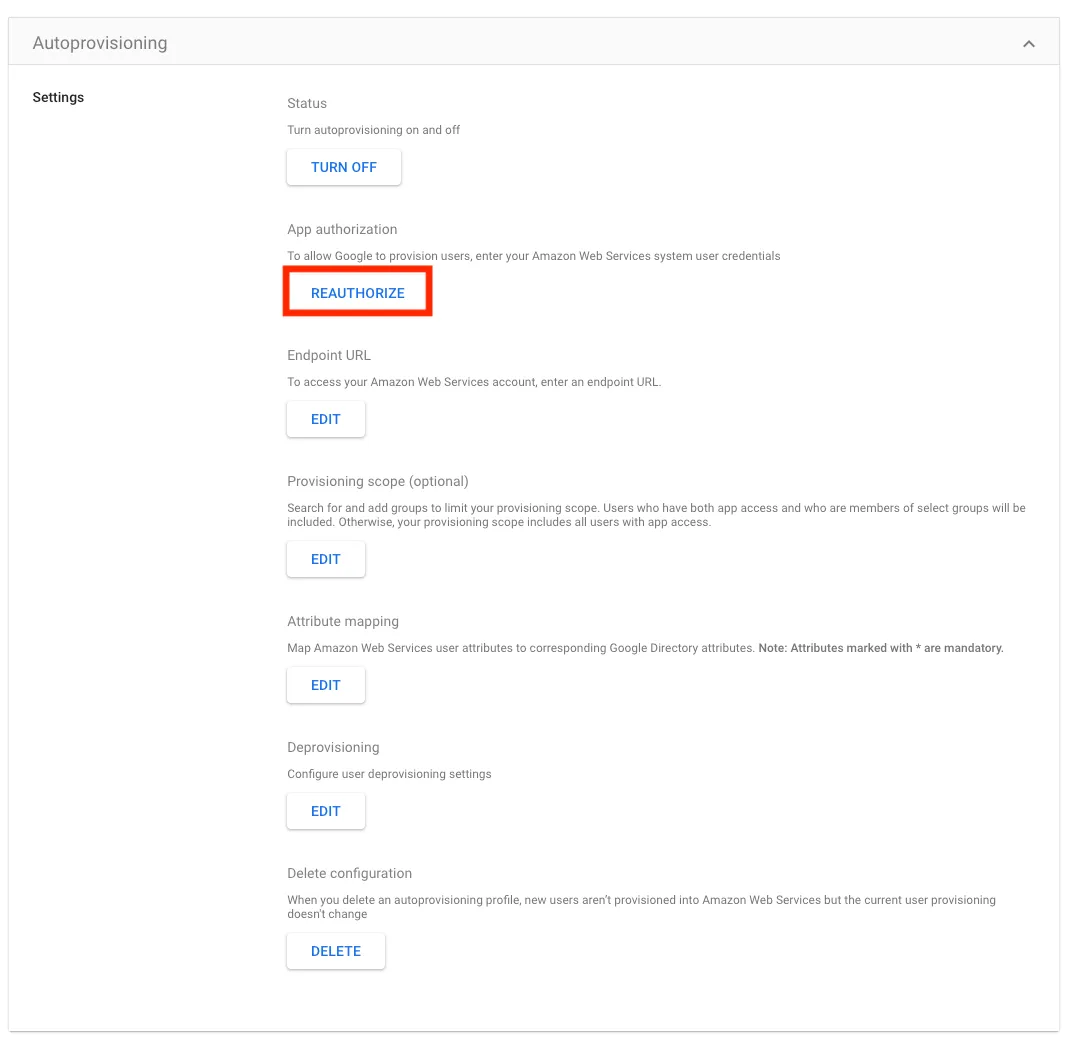

6. REAUTHORIZE를 클릭한다.

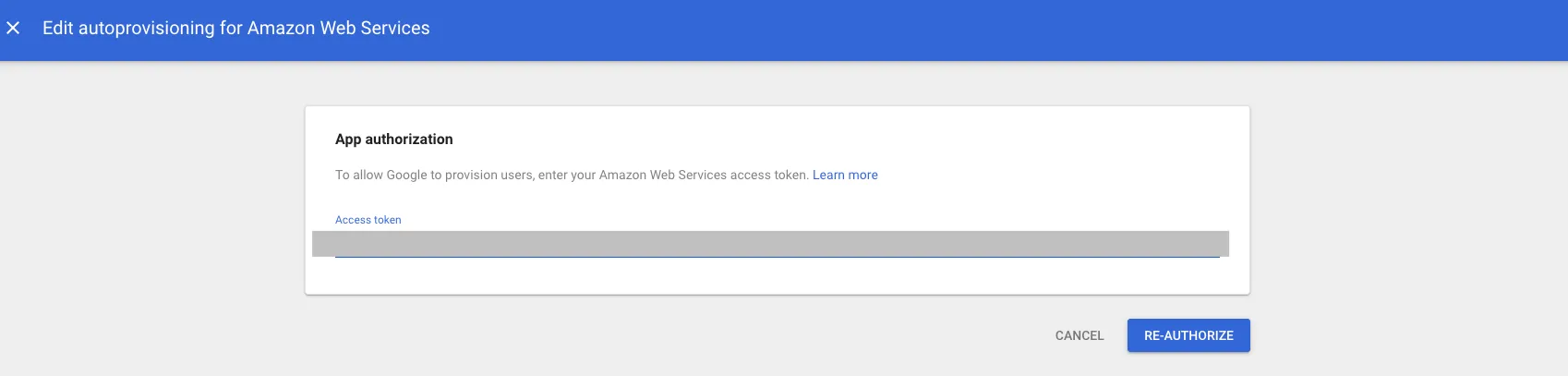

7. AWS Identity Center에서 발급받은 access token 값으로 교체한다.

8. AWS Identity Cener 로 돌아가 기존의 액세스 토큰을 삭제한다.

'DevOps' 카테고리의 다른 글

| [MacOS]SSH config로 간편하게 EC2에 SSH 연결하기 (0) | 2025.03.20 |

|---|---|

| [AWS]Bedrock Inference Profile(추론 프로필)로 비용 분리해서 집계하기 (0) | 2025.03.19 |

| [MongoDB]MongoServerSelectionError 에러 해결 방법 (1) | 2025.03.18 |

| [Kubernetes]GUI 클라이언트 OpenLens 설치 및 터미널, Log 보는 방법 (0) | 2025.03.15 |

| [AWS]AWS CLI 명령어 페이저 옵션 끄기 (0) | 2025.03.11 |